A l’occasion de ses 25 ans, l’éditeur a livré une poignée de pronostics, ou plutôt de craintes, pour l’année à venir. Des attaques SIGINT au hack par drone en passant par la multiplication des actions de destruction et le prochain Wannacry, il y a de quoi s’inquiéter en 2023.

La semaine dernière, Kaspersky célébrait 25 années d'existence. L'occasion pour l'entreprise de présenter ses dernières nouveautés, aussi bien sur le segment B2B que sur le marché grand public, et de faire la démonstration de son expertise en manière de chasse aux menaces.

Ivan Kwiatkowski et Pierre Delcher ont ainsi fait le show devant un parterre de journalistes : les deux chercheurs du laboratoire GReAT (Global Research & Analysis Team) de l'éditeur russe sont tour à tour revenu sur deux cyberattaques, CosmicStrand, du nom de cette campagne particulièrement élaborée et complexe visant pourtant des individus lambdas, et ViaSat, réseau satellitaire tombé au moment où Vladimir Poutine lançait ses troupes en Ukraine.

Huit craintes

Après quoi Ivan Kwiatkowski s'est livré à l'habituel exercice des prédictions pour l'année à venir. Saluons néanmoins l'originalité des pronostics exposés par Kaspersky pour 2023 : nous n'avons pas eu droit à l'inattendu « les collectivités seront la cible d'attaques cyber » ni à l'inédit « les ransomwares vont frapper », ni même au toujours très surprenant « attention, le phishing vous menace ». Non, plus que de l'art divinatoire, ce sont bien des craintes que le chercheur a présentées, au nombre de huit.

A commencer par la montée des attaques à des fins de destruction. Du cyber-sabotage en somme. La chose n'est pas neuve, on se rappellera avec émotion NotPetya, mais avec les tensions géopolitiques de l'année écoulée, ce type d'action pourrait se multiplier, ciblant notamment les câbles sous-marins, les points d'atterrissage ainsi que les hubs. Et parce qu'il n'est pas toujours simple de les différencier « d'accidents industriels », certains de ces sabotages risquent de passer inaperçus. Autre crainte dans cette fibre, le ciblage par les APT des réseaux satellitaires, de leurs fabricants et de leurs opérateurs. D’une part du fait des tensions géopolitiques (et de l’utilisation des satellites pour les communications militaires : les forces ukrainiennes avaient passé de multiples appels d’offres ces dernières années, remportées par ViaSat) et de l’autre parce que la course à l’espace a repris de plus belle.

Wannacry, le retour de la vengeance

Kaspersky prévoit également que les serveurs mails deviennent des cibles prioritaires des attaquants. « On l’a déjà vu en 2022, 2023 sera une continuation » indique Ivan Kwiatkowski. Selon le chercheur, ces serveurs ne peuvent être totalement isolés d’Internet, ils sont nécessairement exposés. Or ils contiennent des informations sensibles et représentent une surface d’attaque massive, puisqu’ils gèrent énormément de protocoles. Pour l’éditeur, il faut donc s’attendre à des 0days affectant Zimbra et Exchange en 2023.

L’entreprise russe redoute également une cyber-épidémie de l’échelle de WannaCry. Soit un malware largement automatisé, qui peut se propager rapidement et massivement. « On a beaucoup de mal à déterminer quand une vulnérabilité de type EternalBlue va être découverte, mais quand les tensions géopolitiques augmentent, le risque augmente aussi » explique le chercheur. En outre, en 2023, le hack&leak pourrait faire son grand retour. Longtemps l’apanage des hacktivistes, ce terme désigne une pratique consistant à publier les données récupérées lors d’une attaque. « C’est un modus operandi qui devrait exploser » note le chercheur. Il ne s’agit pas ici de menacer la victime de publier ses documents sensibles, à des fins de pression, mais de les publier directement, généralement dans un but de déstabilisation politique.

Méfiez vous des drones

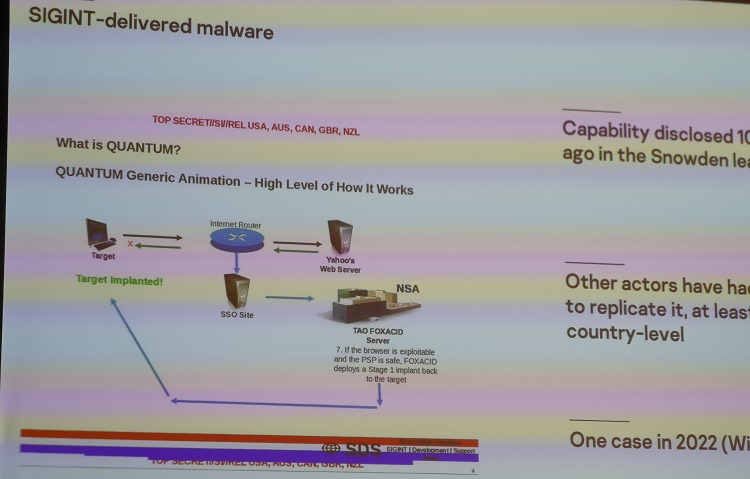

Sur des sujets plus techniques, Cobalt Strike risque bien de faire les frais de sa trop grande popularité. Désormais bien connu, l’outil de red teaming peut être tracé par les experts forensic. Certains nouveaux concurrents pourraient bien prendre sa place, à l’instar de BruteRatel, auquel nous avons consacré un article dans le dernier numéro de L’InfoCyber-Risques, ou encore Silver. Toujours sur le plan techniques les malwares en mode SIGINT (signals intelligence) devraient se faire une place au soleil. Il s’agit de distribuer des programmes malveillants en interceptant des requêtes et en y répondant avant le serveur légitime.

Les révélations de Snowden, il y a dix ans, ont mis en lumière ces techniques utilisées par le renseignement américain, « les acteurs sophistiqués ont eu le temps de se perfectionner. On risque de voir de plus en plus de malwares distribués par ce biais ». Un cas a ainsi été observé en 2022 avec WinDealer. Enfin, Kaspersky place dans son dernier pronostic le hacking à base de drones. Il ne s’agit pas de pirater un drone, mais bien d’utiliser des aéronefs équipés de matériel WiFi, ou capable de « livrer » des clés USB, pour frapper des environnements sécurisés.