Des tiers non autorisés ont bien eu accès au compte d’un prestataire du spécialiste du SSO. Mais l’attaque serait apparemment de faible gravité, les droits du compte compromis ne donnant pas accès à des informations particulièrement sensibles. Toujours est-il que au moins 366 clients d’Okta sont concernés par cette faille de sécurité.

Après la publication par le groupe cybercriminel LAPSUS$ de captures d’écran provenant d’Okta, l’éditeur fait son possible pour éviter l’embrasement. Son CEO a pris la plume hier sur Twitter et c’est désormais au tour du responsable sécurité de l’entreprise, David Bradbury, de rédiger plusieurs publications de blog sur le sujet.

Il revient en longueur sur cet incident qui a touché Okta en janvier dernier. Enfin… pas Okta directement puisque c’est par l’un de ses sous-traitants, Sitel, que le mal est entré. Cette entreprise américaine spécialisée dans les services externalisés fournit à l’éditeur de solutions d’authentification des fonctions de support client.

La faute de Sitel

« Le 20 janvier 2022, l'équipe Okta Security a été alertée qu'un nouveau facteur MFA avait tenté d'être ajouté au compte Okta d'un ingénieur du support client de Sitel » explique David Bradbury. Une tentative échouée, mais qui conduit Okta à prendre des mesures tandis que Sitel diligente une enquête menée par un expert forensic tiers, dont les conclusions ne seront connues d’Okta que le 17 mars.

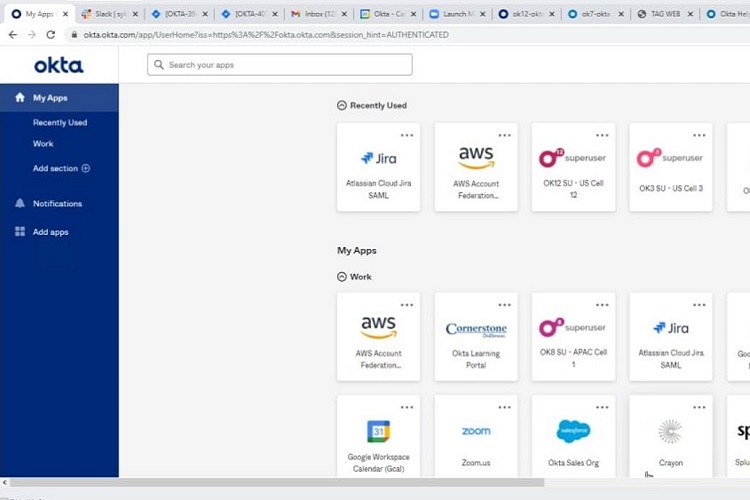

L’enquête permet de déterminer que les captures d’écran proviennent bien de l’ordinateur d’un salarié de Sitel, contrôlé à distance par l’attaquant. « Alors que l'attaquant n'a jamais eu accès au service Okta via la prise de contrôle de compte, une machine qui était connectée à Okta a été compromise et ils ont pu obtenir des captures d'écran et contrôler la machine via la session RDP » ajoute le RSSI.

Privilèges limités

Il précise d’ailleurs que le compte SuperUser de cet ingénieur support n’est pas un compte admin, mais une application interne aux privilèges limités. « Ils ne peuvent pas créer ou supprimer des utilisateurs. Ils ne peuvent pas télécharger les bases de données clients. Ils ne peuvent pas accéder à nos référentiels de code source » précise Okta. Mais l’application donne toutefois accès aux tickets Jira et aux listes d’utilisateurs, que l’on voit sur les captures d’écran de LAPSUS$.

Surtout, ce SuperUser permet de lancer la réinitialisation des mots de passe et des facteurs d'authentification. Evidemment, les ingénieurs support n’ont pas accès aux mots de passe et autres identifiants. Mais, pour Trellix, qui a comme bien d’autres éditeurs de sécurité commentés ce hack, cette possibilité de réinitialiser les authentifiants est suffisamment grave en soi. L’entreprise n’entre pas dans les détails mais on peut fort bien imaginer que fort de tickets Jira et autres, un attaquant puisse exploiter cette réinitialisation pour se placer entre l’utilisateur final et l’ingénieur support.

Des risques non négligeables

D’autant que s’est écoulé cinq jours, entre le 16 et le 21 janvier avant que l’accès ne soit fermé. Okta estime que 366 de ses clients ont été impactés. David Bradbury précise que « nous poursuivons activement notre enquête, notamment en identifiant et en contactant les clients susceptibles d'avoir été touchés ». Quand bien même la faille de sécurité n’est pas aussi sévère que nous l’avions initialement craint, Kaspersky signale dans un commentaire que ses experts n’excluent pas « que l'accès du pirate aux systèmes d'Okta peut expliquer un certain nombre de fuites de données plutôt médiatisées de grandes entreprises, dont les pirates de LAPSUS$ ont déjà revendiqué la responsabilité ».

De son côté, Cloudflare, l’un des premiers clients d’Okta à avoir réagi, a publié sur son site les premiers éléments de l’enquête qu’il vient d’engager en interne. Le géant du CDN y explique les mesures prises immédiatement après la découverte de l’incident, à commencer par la suspension du compte CLoudflare visible dans les captures d’écran, suivis d’investigations sur les réinitialisations de mots de passe survenues parmi ses employés ces trois derniers mois. « Dans le cadre de la récupération de leur compte, chaque utilisateur participera à un appel vidéo avec l'équipe informatique de Cloudflare pour vérifier son identité avant de réactiver son compte » signale l’éditeur.