Après Kaseya, le groupe s’était fait discret, avant de revenir en septembre. Mais, un peu trop pressé de doubler ses affiliés, Revil a été « hacké », un tiers prenant le contrôle de son « site vitrine » et de son portail de paiement. Un coup de Trafalgar qui devrait mettre un coup d’arrêt au groupe, mais pas à son ransomware.

Dans l’underground cybercriminel, des drames se jouent. A l’instar des classiques mafias, triades et consorts, il est des règles tacites qui se doivent d’être universellement respectées. Une sorte de code d’honneur des hackers. Ainsi on voit rarement deux groupes se marcher sur les pieds à attaquer une même cible. De même, le milieu s’étant constitué en véritable industrie, chaque éditeur de ransomware a ses affiliés, les conseillent, les fidélisent…

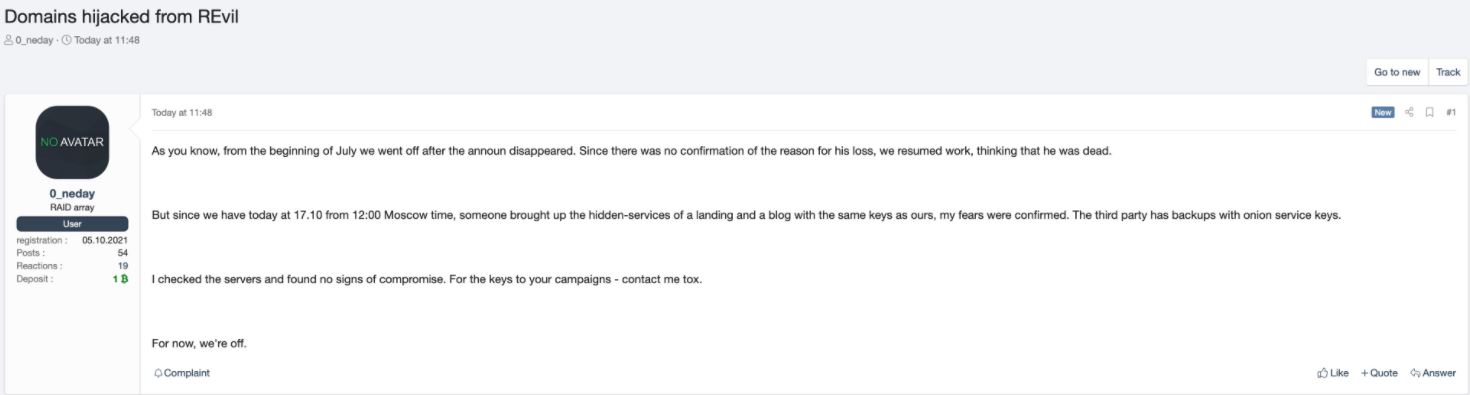

Dmitry Smilyanets, chercheur en sécurité de Recorded Future, a publié sur Twitter un message provenant d’un forum utilisé par les cybercriminels. L’auteur du post est un certain 0_neday, affilié connu de Revil. Il y relate que, après l’attaque contre Kaseya, un des membres du groupe à l’origine du ransomware disparaît mystérieusement. Revil se fait alors discret. Peut-être à raison puisque le FBI, qui prévoyait une opération d'envergure contre le groupe, s'en trouve alors fort dépourvu. La disparition d'un membre de Revil et l'obtention par les Fédéraux des clés de chiffrement est-elle liée ? Nous ne le saurons sans doute jamais.

Doubler ses associés, un très mauvais plan

Deux mois plus tard, persuadé que le disparu est probablement mort et enterré, le rançongiciel revient aux affaires. BitDefender prévient : l’infrastructure du groupe est de nouveau active. Fin septembre, Revil ajoute huit nouvelles victimes à son tableau de chasse… Cependant, deux mois, c’est long dans le monde de la cybercriminalité. Des petits nouveaux, BlackMatter en tête, sont venus occupés la place laissée vacante tandis que BitDefender ainsi que le FBI ont obtenu les clés de chiffrement pour l’ancienne version du malware.

En conséquence, Revil doit à nouveau fidéliser ses affiliés, en réduisant la part de sa commission sur les rançons versées par exemple. Sauf que le groupe a décidé de flouer ses opérateurs en embarquant dans la dernière itération en date de son programme malveillant un chat lui permettant d’échanger directement avec les victimes, à en croire Bleeping Computer.

Voleur volé

Poussant le vice encore plus loin, Revil se faisait passer pour la victime auprès de ses partenaires, leur faisant croire que la proie abandonnait les négociations avec l’affilié… pour mieux poursuivre les échanges en direct. Un coup à finir dans le Vieux Port avec des chaussures en béton… Les affiliés n’ont guère apprécié la plaisanterie. Selon 0_neday, un tiers non identifié a récemment utilisé les clés privées du disparu de Revil pour accéder à un serveur du groupe. Il a ainsi pris la main sur le site vitrine ainsi que sur le portail de paiement du ransomware.

La compromission de son infrastructure porte un coup fatal au groupe. « For now, we’re off » confirme l’affilié. Cependant, le ransomware n’est pas hors service pour autant, 0_neday proposant aux autres affiliés de le contacter pour obtenir les clés de déchiffrement, qui permettront aux opérateurs de Revil de poursuivre leurs activités de rançonnage, du moins pour un temps