Besançon victime d’une cyberattaque

La métropole, la ville et le Centre Communal d’Action Sociale de Besançon ont été victimes début septembre d’une cyberattaque. Ici, pas de ransomware, du moins pour l’instant car le spectre d’Emotet plane sur cette attaque qui exploite des techniques de phishing pour se répandre dans les réseaux de la collectivités.

Ces derniers mois, de nombreuses collectivités ont été la cible d'attaques, bien souvent des ransomwares. On a appris ce week-end, par voie de communiqué, que la métropole du Grand Besançon, la ville de Besançon ainsi que son Centre communal d'action sociale sont victimes d'une cyberattaque, qui dure depuis le 4 septembre. Ici, pas de cryptolocker ni de DDoS, mais l'infection du SI de la collectivité par "des logiciels malveillants inclus dans des mails, qui se propagent au sein du réseau informatique et dont l’un des objectifs est d’exfiltrer des données de la collectivité" indique le communiqué.

On ignore pourquoi la collectivité a décidé de communiquer aussi tardivement, près de trois semaines après l'attaque. La Cnil ainsi que l'Anssi ont été notifiées tandis que l'attaque aurait été contenue. Selon la métropole, "la mobilisation immédiate et soutenue des équipes informatiques [...] a permis d’éviter le blocage du système d’information, de freiner la diffusion interne du virus pour progressivement l’éradiquer et de stopper aussi rapidement que possible les fuites de données".

Le mode opératoire d'Emotet

Néanmoins, des données ont été dérobées dans les comptes mails compromis, notamment "le contenu et les pièces jointes de courriels ainsi que des carnets d’adresses électroniques des agents". Données qui sont désormais utilisées dans le cadre de campagnes d'hameçonnage des contacts de la collectivité, qui déplore ne rien pouvoir faire à ce sujet mais recommande à ses administrés et partenaires la plus grande prudence.

Un modus operandi qui n’est pas sans rappeler un certain Emotet. Le trojan bancaire, découvert en 2014, a fait l’objet récemment d’un avertissement de l’Anssi. Qui justement signalait que, après cinq mois d’absence, le malware avait refait surface en juillet dernier et, "depuis, nombre de ses campagnes d’hameçonnage exploitent une technique de détournement des fils de discussion des courriels (email thread hijacking technique)."

Une fois la boîte courriel d’un employé de l’entité victime (ou la boîte courriel générique de l’entité elle-même) compromise, le code malveillant Emotet exfiltre le contenu de certains de ses courriels. Sur la base de ces derniers, les attaquants produisent des courriels d’hameçonnage prenant la forme d’une réponse à une chaîne de courriels échangés entre l’employé et des partenaires de l’entité pour laquelle il travaille. L’objet légitime du courriel d’hameçonnage est alors précédé d’un ou plusieurs « Re : », et le courriel lui-même contient l’historique d’une discussion, voire même des pièces jointes légitimes. Ces courriels, d’apparence légitime, sont envoyés à des contacts de la victime, et plus particulièrement aux tierces parties de l’entité (clients et prestataires notamment) ayant participé au fil de discussion originel, afin d’accroître leur crédibilité auprès des destinataires. Agence Nationale de la Sécurité

Agence Nationale de la Sécuritédes Systèmes d'Information CERTFR-2020-ALE-019

L'attaque visant Besançon n'est pas sans rappeler une autre, récente, qui visait le Tribunal de Paris, ses juges et avocats. "La France représente une cible des campagnes récentes d’Emotet" signalait justement l'Anssi dans son bulletin d'alerte. Si la forme de l'attaque peut sembler relativement bénigne comparée à un cryptolocker, il ne faut pourtant surtout pas sous-estimer Emotet. Le malware a en effet abandonné son rôle de Trojan bancaire depuis 2017, pour lui préférer la distribution de payloads malveillants sur les systèmes qu'il infecte, tels TrickBot, Qbot ou encore Dridex. Dans les faits, les opérateurs d'Emotet commercialisent les réseaux infectés à d'autres attaquants qui exploitent le malware pour injecter dans le SI visé leurs propres programmes malveillants.

George Kurtz,

CEO et cofondateur de Crowdstrike

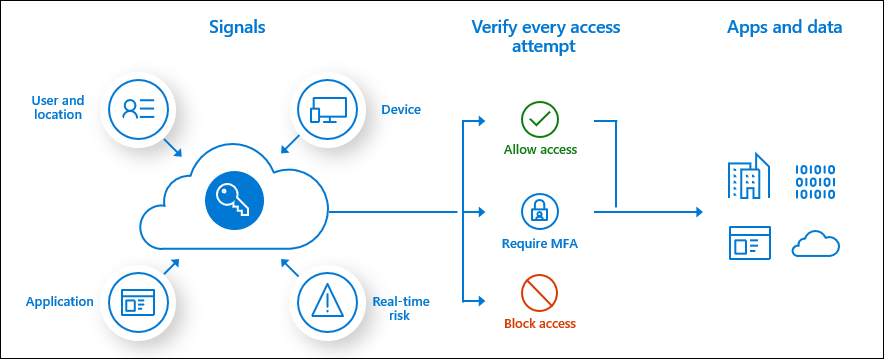

Fondée en 2014, Preempt fournit à ses clients une solution de gestion des accès dite de “conditional access” (lire plus bas). Concrètement, sa plateforme répertorie tous les utilisateurs du réseau d’une entreprise et va s’appuyer sur les identités, les comportements et les risques pour détecter une éventuelle menace et réguler les accès de manière appropriée. Elle s’appuie sur des algorithmes de machine learning et sur les règles de l’entreprise pour ce faire.

George Kurtz,

CEO et cofondateur de Crowdstrike

Fondée en 2014, Preempt fournit à ses clients une solution de gestion des accès dite de “conditional access” (lire plus bas). Concrètement, sa plateforme répertorie tous les utilisateurs du réseau d’une entreprise et va s’appuyer sur les identités, les comportements et les risques pour détecter une éventuelle menace et réguler les accès de manière appropriée. Elle s’appuie sur des algorithmes de machine learning et sur les règles de l’entreprise pour ce faire.

Schéma du Conditional Access selon Microsoft.

Schéma du Conditional Access selon Microsoft.